ssh(5)端口转发autossh

ssh(4)端口转发

sudo(1)基础认识

sudo 是一个非常重要的命令,全称是 **”superuser do”**,意思是“以超级用户的身份执行”。它允许普通用户在需要时以更高的权限(通常是 root 权限)运行特定的命令或程序,而无需直接登录到 root 账户。这种机制既提高了系统的安全性,也方便了用户管理。

1.基本概念

- root 用户:Linux 中的超级用户,拥有系统所有权限。

- sudo 的作用:让普通用户在经过授权后,临时提升权限执行需要管理员权限的操作。

- 配置文件:

sudo的权限控制主要通过/etc/sudoers/etc/sudoers.d/xxx文件配置,管理员可以在这里指定哪些用户或用户组可以使用sudo,以及他们可以运行哪些命令。

包

ssh(2)pssh(parallel ssh)

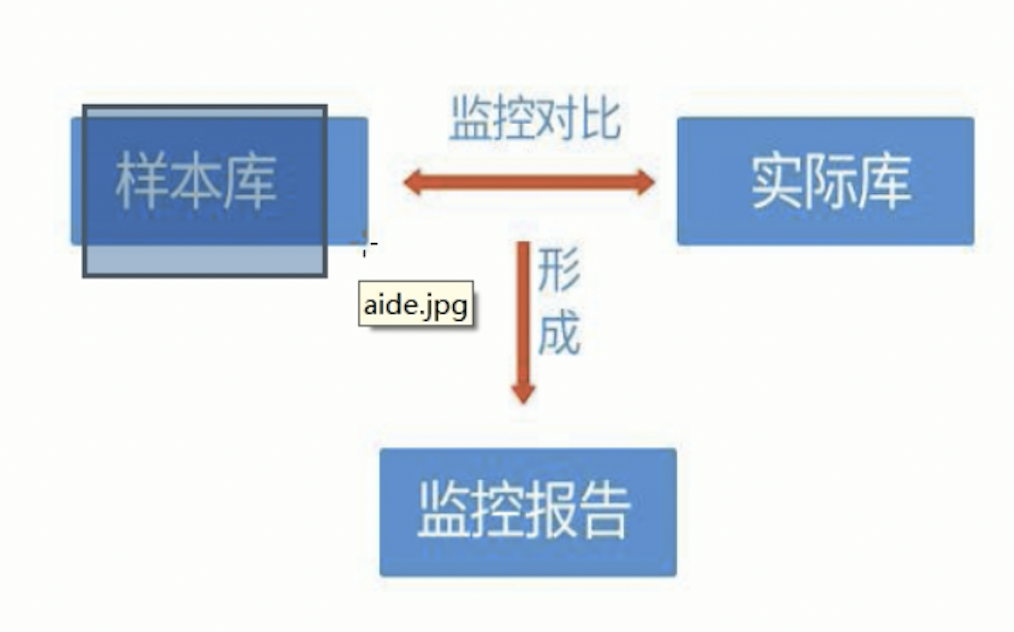

入侵检测AIDE(文件目录完整性检查)

在 Linux 系统中,aide(Advanced Intrusion Detection Environment)是一个用于文件完整性检查的开源工具。它可以帮助系统管理员检测文件系统中的未经授权的更改,例如文件内容、权限、所有者或时间戳的修改。aide 通过创建一个文件系统的基线数据库(类似于指纹),然后定期与当前文件系统状态进行比较,来发现潜在的安全问题或入侵行为。

AIDE

pam(4)-pam_nologin.so

pam_nologin.so 是 Linux PAM(Pluggable Authentication Modules)框架中的一个模块,用于根据系统状态限制用户登录。它主要通过检查 /etc/nologin 文件是否存在来决定是否允许用户(通常是非 root 用户)登录。如果该文件存在,模块会阻止登录并显示文件中定义的消息,通常用于系统维护或关闭期间限制访问。

功能

- 限制登录:当

/etc/nologin文件存在时,阻止普通用户登录。 - **仅允许

root**:默认情况下,root用户可以绕过此限制,继续登录。 - 自定义消息:如果

/etc/nologin文件包含文本,登录被拒绝时会显示该文本作为提示。

pam(3)-pam_securetty.so

pam_securetty.so 是 Linux PAM(Pluggable Authentication Modules)框架中的一个模块,主要用于限制 root 用户只能从指定的“安全终端”(secure tty)登录。它通过检查登录请求的终端设备是否在 /etc/securetty 文件中列出,来决定是否允许 root 用户登录。这种机制最初设计是为了增强系统安全性,防止 root 从不安全的终端(如远程网络连接)直接登录。

功能

- 限制

root登录终端:pam_securetty.so检查当前登录请求的终端设备(tty)是否被认为是“安全的”。 - 依赖

/etc/securetty文件:该文件列出了允许root登录的终端设备名称(如tty1、pts/0)。 - **仅影响

root**:通常只对 UID 为 0 的用户(即root)生效,对普通用户无限制。

pam(2)-pam_limits.so

pam(1)-介绍

Linux PAM(Pluggable Authentication Modules,可插拔认证模块)是一个灵活的认证框架,用于在 Linux 系统上为应用程序提供统一的认证、账户管理和会话管理功能。它最初由 Sun Microsystems 开发,后来被广泛应用于 Linux 和其他类 Unix 系统。PAM 的核心思想是将认证逻辑从应用程序中分离出来,通过模块化的方式实现可配置性和可扩展性。

PAM 的主要特点

- 模块化:PAM 使用独立的可插拔模块(如

pam_unix.so、pam_limits.so)来实现不同的认证功能,管理员可以根据需求组合这些模块。 - 灵活性:通过配置文件,系统管理员可以为不同的应用程序(如

ssh、sudo)定制认证策略,而无需修改应用程序代码。 - 统一性:提供标准化的 API,应用程序只需调用 PAM 接口即可完成复杂的认证流程。

- 可扩展性:支持添加自定义模块以满足特定需求。